Defenda a sua privacidade online

Redação

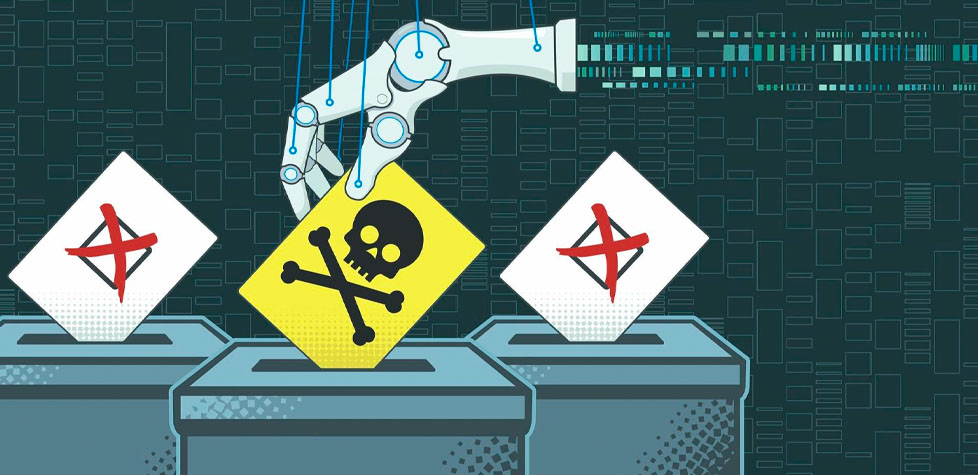

A privacidade está relacionada com o direito de controlar os tipos de compartilhamento e uso das informações sobre as vidas das pessoas, quem pode saber o que, e em quais condições. O direito à privacidade é um dos direitos humanos fundamentais para a dignidade humana e para a autonomia. Cada país e cada cultura têm seus limites e seus costumes relacionados aos limites entre aquilo que se considera público e privado em cada contexto. No Brasil, o princípio da inviolabilidade à privacidade está previsto na Constituição Federal, em seu art. 5º, inciso X, dispondo que são invioláveis a intimidade, a vida privada, a honra e a imagem das pessoas, assegurado o direito a indenização pelo dano material ou moral decorrente de sua violação. Atualmente, em virtude do avanço da tecnologia e dos meios de comunicação, torna-se cada vez mais comum a quebra deste princípio, resultando em danos materiais e, principalmente morais, que muitas vezes trazem consequências irreparáveis em virtude da repercussão social de certos atos. Diante disso, é de fundamental importância uma maneira lícita e eficaz de proteger, garantir e, principalmente, controlar a inviolabilidade à privacidade das pessoas para evitar a ocorrência de danos que muitas vezes se tornam irreparáveis. Quando se pensa privacidade nos ambientes digitais, existem muitos desafios, pois nem sempre é fácil saber o quão público ou privado é o ambiente. Na legislação brasileira o direito à privacidade está garantido, inclusive para crianças e adolescentes, dentro e fora das redes. Toda e qualquer violação da privacidade precisa ser legalmente justificada e com condições específicas e proporcionais às necessidades. Porém, o problema que as pessoas enfrenta na internet é saber quem tem acesso à quais informações, que usos fazem delas e quão públicas elas são. Na rede fica mais difícil de controlar quem poderá ver uma informação que publicamos, mesmo que nossa intenção seja mostrar apenas para nossos amigos ou familiares. Este desafio não está relacionado apenas às configurações de privacidade dos sites de redes sociais que são usados. Para facilitar o entendimento sobre o direito à privacidade na rede é preciso entender o seu funcionamento básico e as regras de uso dos sites que são acessados. Informar-se sobre esses serviços é a melhor forma de se prevenir para uma navegação segura. O conhecimento permite que se tenha consciência sobre os riscos a que se está exposto e tomar as precauções para diminuí-los e evitá-los.

Hayrton Rodrigues do Prado Filho –

À medida em que as organizações embarcam na transformação digital, há uma necessidade clara de privacidade e proteção dos dados empresariais e pessoais. Novas leis de privacidade de dados e a constante evolução das regulamentações atuais são um desafio para as organizações.

Dessa forma, a maioria das organizações e pessoas enfrenta o crescimento rápido e a proliferação de dados em toda a empresa. As organizações possuem mais dados, casos de uso e locais do que nunca. Apesar dos bilhões investidos em segurança cibernética, as organizações continuam a sofrer com o uso indevido e com a perda de dados de clientes, funcionários e parceiros. A perda de dados empresariais vem crescendo em uma média de 87% desde 2017, ameaçando o cumprimento das normas de conformidade e a confiança do cliente.

Para complementar essas afirmações, pode-se citar como exemplo que o Procon-SP multou em agosto de 2019 as empresas Google Brasil Internet Ltda. e Apple Computer Brasil Ltda., fornecedoras autorizadas do aplicativo faceapp aos consumidores de suas plataformas, por terem desrespeit...